Teknologi terus berkembang untuk melindungi data konsumen. Peningkatan landasan adalah penerapan 2FA (Otentikasi dua faktor). Penggunaan 2FA adalah untuk memblokir akses tidak sah ke akun/layanan online (termasuk layanan keuangan seperti bank).

Teknik 2FA ini didasarkan pada nomor telepon konsumen, dan konsumen harus memasukkan kode atau OTP yang dikirimkan ke nomor teleponnya untuk masuk ke akun/layanan yang diperlukan. Seiring berkembangnya teknologi, para penipu pun ikut berkembang.

Serangan Tukar SIM

Salah satu teknik yang mereka kembangkan adalah serangan SIM swap yang disebut SIM swap scam, port-out scam, SIM jacking, SIM hijacking, SIM Intercept attack, dll.

Pengenalan Penipuan/Serangan Tukar SIM

Industri telekomunikasi dan TI menggunakan Sim ke mengautentikasi tindakan yang berbeda seperti pengaturan ulang kata sandi di situs web (walaupun nomor ponsel tidak dimaksudkan untuk penggunaan ini). Karena faktor ini, Anda Sim adalah kunci ajaib ke banyak (jika tidak semua) layanan penting. Rekening bank, akun email, media sosial, dan bahkan dompet online Anda (termasuk dompet kripto) terikat dengan nomor telepon Anda.

Bahkan 2FA teknik dikembangkan untuk menggunakan SIM Anda untuk mengotorisasi login ke akun atau layanan dengan memasukkan kode yang dikirimkan kepada Anda baik melalui panggilan atau pesan teks untuk melindungi Anda bahkan jika kredensial Anda dicuri.

Namun kekuatan dari teknik ini juga merupakan bagian dari kelemahannya, karena siapa pun yang memiliki telepon atau nomor telepon akan mendapatkan kodenya. Oleh karena itu, scammers mengembangkan serangan pertukaran SIM. Seorang scammer mungkin bukan peretas atau ahli teknologi dengan peralatan jutaan dolar, dia hanya membutuhkan telepon dan kartu SIM untuk melakukan tindakan buruknya.

Dalam serangan ini, scammers dapatkan nomor telepon konsumen di SIM mereka (fisik atau E-SIM) dengan meyakinkan operator konsumen bahwa mereka adalah konsumen sebenarnya dan dengan demikian melewati 2FA, membuka banyak peluang bagi mereka. Ini bisa menjadi mimpi buruk terburuk yang mungkin dihadapi seseorang karena SIM-nya hampir dicuri tetapi secara fisik ada di tangan konsumen. Dengan kata lain, serangan SIM swap terjadi ketika penipu mengambil alih nomor telepon korban.

Popularitas cryptocurrency juga meningkatkan frekuensi serangan SIM swap karena dana yang ditransfer dari dompet crypto korban sulit dilacak. Juga, ada laporan pelanggaran data pada pertukaran cryptocurrency, menempatkan data (terutama nomor telepon pemilik crypto) dijual di pasar gelap. Pada tahun 2020, Interpol menangkap 10 penipu yang mampu mencuri lebih dari 100 juta USD dalam cryptocurrency dengan menggunakan serangan SIM swap.

Serangan pertukaran SIM adalah bagian rekayasa sosial karena penipu harus mengetahui detail pribadi korban dan bagian penipuan telekomunikasi karena penipu harus meyakinkan (atau menyuap) perwakilan telekomunikasi untuk mengeluarkan SIM baru dengan nomor telepon korban. Tujuan paling dasar dari serangan pertukaran SIM adalah untuk menghindari fitur keamanan akun berdasarkan pesan atau panggilan.

Serangan pertukaran SIM menjadi berita utama pada tahun 2017, meskipun itu terjadi bahkan sebelum itu. Di Inggris saja, ada laporan lonjakan serangan pertukaran SIM sebesar 400% dari 2015 hingga 2020. Pertukaran SIM adalah proses yang sah jika dilakukan oleh orang asli tetapi akan ilegal jika dilakukan oleh penipu.

Pertukaran SIM juga digunakan untuk mengaktifkan SIM (E-SIM) tertanam di telepon. Serangan ini (hampir) lebih mematikan bagi seseorang sebagai telepon, atau SIM tidak akan meninggalkan tangan atau tempatnya.

Detail yang Dibutuhkan Penipu untuk Melakukan Serangan Tukar SIM

Detail yang diperlukan dengan penerbitan ulang SIM bergantung pada Anda negara dan operator, tetapi biasanya, mereka menargetkan informasi berikut:

- Tanggal lahir

- Nomor Jaminan Sosial (SSN)

- Akun Media Sosial

- Nama Gadis Ibu

- Terkadang, salinan ID pemerintah (untuk menghasilkan yang palsu)

Itu informasi lebih lanjut seorang penyerang mungkin memiliki, semakin banyak peluang dia mungkin berhasil dalam niat buruknya. Dengan informasi yang disebutkan di tangan scammers, serangan itu bisa sangat menghancurkan (pengambilalihan akun, pencurian identitas, penipuan kartu kredit, dll.) sehingga korban mungkin gagal memulihkan identitas online-nya sepenuhnya.

Metode yang Digunakan Penipu untuk Memilih Korban

Penyerang dapat memilih korban dengan menggunakan metode berikut:

- Menggunakan Brute Force : Banyak penipu mungkin hanya menggunakan nomor telepon acak atau nomor telepon secara berurutan untuk memilih korbannya. Selain itu, nomor telepon yang terekspos dalam pelanggaran data juga dapat menjadi sasaran.

- Menargetkan Individu Tertentu : Ini adalah mode utama di mana penyerang memilih korban yang rentan dan memiliki nomor telepon korban dan informasi/data berharga lainnya seperti pegangan media sosial. Dilaporkan bahwa akun Instagram atau game curian (dengan banyak pengikut) dapat dijual dengan harga sekitar 40000 USD.

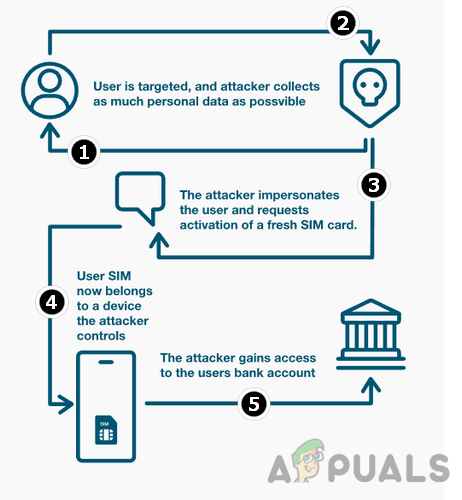

Langkah-langkah dalam Melakukan Serangan Tukar SIM

Langkah-langkah umum dalam serangan SIM swap dapat didaftar sebagai:

Langkah-Langkah yang Terlibat dalam Serangan Tukar SIM

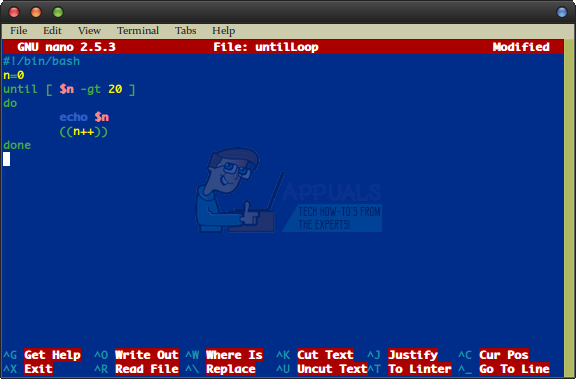

- Sekali penyerang kunci sebuah nomor telepon untuk melakukan serangan pertukaran SIM-nya, dia akan Cari itu informasi tentang kemungkinan korban , diperlukan untuk menyamar sebagai korban kepada perwakilan telekomunikasi. Dia mungkin mendapatkan detail ini dengan menggunakan teknik rekayasa sosial, email/pesan phishing, memata-matai Anda saat Anda menggunakan ponsel, atau membeli detail dari raket kriminal terorganisir (jika data Anda adalah bagian dari pelanggaran data). Setelah memiliki rincian korban, beberapa scammers mungkin mulai panggilan dan pesan konstan untuk kemungkinan korban untuk mengganggunya ke tingkat di mana target dipaksa untuk matikan teleponnya sehingga operator tidak dapat menghubunginya saat mengeluarkan ulang atau mengeluarkan SIM.

- Kemudian dia akan kontak itu operator telekomunikasi dan menirukan korban.

- Sekarang dia akan menipu dan meyakinkan perwakilan telekomunikasi ke transfer itu nomor telepon korban untuk SIM baru karena SIM lama hilang atau dicuri dan dapat membuat rep keluarkan SIM baru ke penyerang atau mengeluarkan nomor telepon korban pada SIM milik penyerang, menyamar sebagai korban.

Di beberapa negara, penyerang harus meyakinkan korban untuk melakukan tindakan tertentu untuk mengotorisasi pertukaran SIM, misalnya, di Nigeria dan India, sebuah penyerang harus meyakinkan itu korban ke tekan 1 di nomor terdaftarnya ke otorisasi pertukaran SIM . Beberapa penipu mungkin menggunakan orang dalam pada sisi operator telekomunikasi untuk menyelesaikan tugas mereka (insiden yang jarang terjadi tetapi dilaporkan di mana seorang karyawan mendapatkan USD 100 untuk setiap pertukaran SIM ilegal).

Seorang Scammer yang Menyamar sebagai Korban dari Carrier Rep

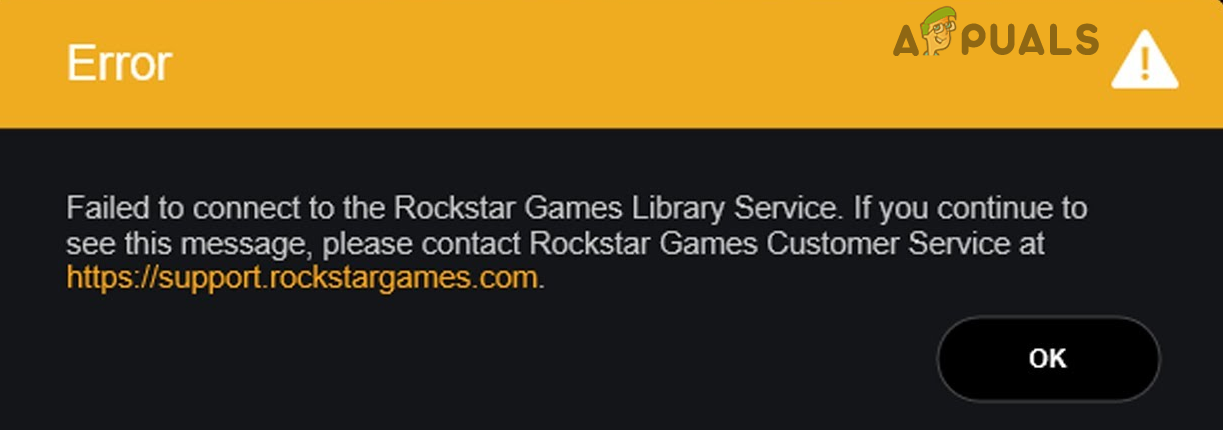

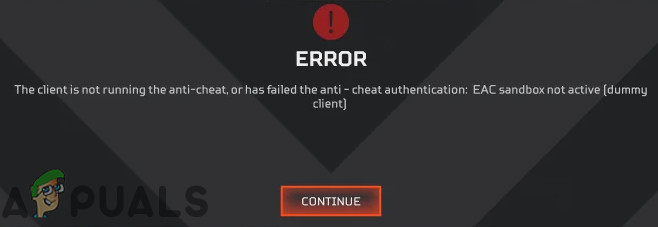

- Setelah penyerang menguasai SIM korban (ponsel korban akan kehilangan koneksi dan dia tidak akan dapat melakukan panggilan, menggunakan data seluler, atau mengirim pesan), penyerang dapat memulai fase selanjutnya serangan dengan menggunakan pesan OTP/2FA untuk masuk ke akun korban, mencuri informasi dan data pribadinya.

Penggunaan Serangan Tukar SIM oleh Penipu

Serangan swap SIM adalah langkah dasar penipuan. Setelah penipu mengendalikan nomor telepon korban, ia dapat menggunakannya untuk hal-hal berikut (tetapi tidak terbatas pada):

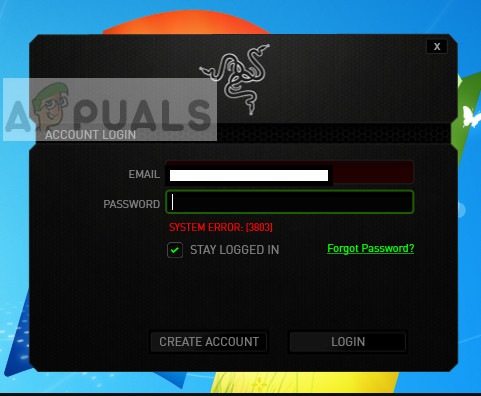

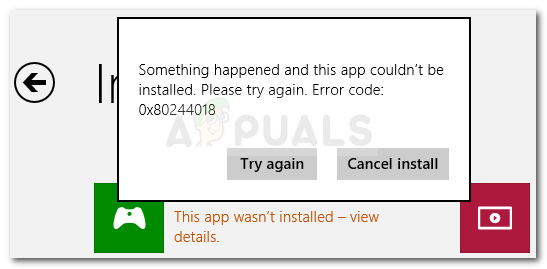

- Pengambilalihan Akun : Ini adalah bentuk serangan SIM swap yang paling umum dan merupakan alasan dasar penipu dapat menargetkan korban. Saat penipu mengontrol nomor telepon, ia dapat menerima pesan 2FA atau OTP dan masuk ke akun/layanan korban. Ini termasuk media sosial, game, mobile banking, dompet kripto online, atau akun toko online. Dia bahkan dapat mengubah kredensial akun (sehingga hampir tidak mungkin untuk dipulihkan) atau menghapus akun dan datanya.

- Penipuan Identitas : Setelah penipu mengontrol nomor telepon korban, ia dapat berpura-pura sebagai korban di SMS dan aplikasi media sosial yang dapat digunakan untuk keuntungan pribadi seperti meminta pinjaman mendesak dari teman/keluarga korban. Juga, jika Anda memiliki dokumen Anda (seperti ID masalah pemerintah) di layanan cloud dan penipu dapat masuk ke akun itu, mereka dapat menggunakan dokumen Anda untuk melakukan penipuan yang berbeda menggunakan ID Anda.

- Pengelabuan : Setelah nomor telepon Anda disusupi, penipu dapat memperluas jaringan serangan pertukaran SIM mereka dengan mengirimkan malware ke teman/keluarga Anda, dan mereka mungkin menjadi korban berikutnya dari serangan pertukaran SIM saat mereka membuka tautan/pesan tersebut dari penipu, berpikir bahwa Anda telah mengirimi mereka sesuatu.

- Penipuan Transaksi : Penyerang dapat menggunakan dompet elektronik itu untuk melakukan berbagai jenis pembelian seperti kartu hadiah, hadiah, dll. Jika nomor kartu kredit Anda ditautkan ke salah satu akun yang disusupi, maka itu bisa menjadi jackpot bagi penyerang, yang mungkin menggunakan untuk melakukan tindakan yang berbeda seperti berbelanja. Jika bank atau lembaga keuangan Anda mengirim pesan verifikasi atau panggilan untuk verifikasi, penyerang menyamar sebagai Anda akan memverifikasi transaksi, dan Anda akan menderita kerugian finansial.

- Penipuan CEO : Penipu suka menyamar sebagai manajer atau eksekutif perusahaan terkemuka untuk memikat staf tingkat bawah ke dalam penipuan, dan jika mereka dapat memperoleh nomor telepon individu tersebut, maka mereka dapat menggunakan nomor itu untuk menyamar sebagai CEO perusahaan dengan mudah dan mungkin melakukan penipuan dengan karyawan lain dari perusahaan itu.

- pemerasan : Tidak ada individu di dunia ini yang sempurna dan mungkin memiliki beberapa hal/peristiwa yang mungkin ingin disembunyikan seseorang dari keluarga/teman. Untuk menjaga kerahasiaan informasi/data korban, scammer dapat memeras korban. Selain itu, beberapa penipu mungkin menghubungi Anda untuk mengembalikan data Anda dengan imbalan uang atau keuntungan lainnya.

Tingkat keparahan Serangan

Untuk mengetahui tingkat keparahan serangan, mari kita kutip an pengalaman yang dibagikan oleh korban :

“Seluruhku kehidupan digital dulu hancur di satu jam setelah serangan pertukaran SIM. Pertama, scammer mengambil alih saya akun Google dan kemudian menghapusnya. Kemudian, mereka masuk ke my Akun Twitter dan mulai menyiarkan konten rasis/homofobia.

Yang terburuk adalah mereka membobol akun ID Apple, dan para penipu menghapus data dari jarak jauh MacBook saya , iPhone , dan iPad . Saya tidak memiliki cadangan data, jadi saya telah kehilangan foto/video sepanjang umur putri saya, dan dokumen/email penting juga hilang.”

Tanda Peringatan Bahwa Anda Berada Di Bawah Serangan Tukar SIM

Seperti yang mungkin telah Anda pahami tentang betapa mematikannya serangan pertukaran SIM, sekarang berikut adalah beberapa tanda peringatan yang mungkin Anda perhatikan saat diserang:

- Tidak Ada Layanan Jaringan di Telepon Korban : Jika ponsel Anda berhenti menerima sinyal dari operator seluler, itu bisa menjadi tanda pertama serangan pertukaran SIM, mengingat tidak ada pemadaman jaringan untuk orang lain di sekitarnya.

- Aktivitas Akun Media Sosial yang Tidak Dikenal : Jika Anda melihat aktivitas yang tidak biasa di akun media sosial Anda (seperti keluar dari aplikasi media sosial di ponsel cerdas Anda) yang tidak Anda lakukan, maka itu bisa menjadi tanda lain bahwa Anda mungkin menjadi korban serangan pertukaran SIM.

- Tidak Ada Akses ke Layanan Keuangan atau Bank : Tanda lain dari penipuan pertukaran SIM adalah Anda mungkin gagal mendapatkan akses ke keuangan Anda (seperti kartu kredit) atau layanan bank jika SIM Anda yang ditautkan ke layanan ini telah ditukar oleh penipu.

- Pemberitahuan : Anda mungkin mulai melihat notifikasi di berbagai aplikasi yang tidak Anda lakukan, seperti notifikasi transaksi di Aplikasi Tunai, yang tidak Anda izinkan.

- Membawa Keintiman : Jika Anda memiliki aplikasi operator yang terinstal di salah satu ponsel cerdas Anda dan aplikasi itu memberi tahu Anda (atau pesan email dari operator memberi tahu Anda) bahwa SIM baru dikeluarkan untuk nomor telepon Anda (tidak diprakarsai oleh Anda), maka itu adalah sinyal yang jelas bahwa Anda berada di bawah serangan SIM swap.

Langkah Jika Anda Diserang

Jika Anda salah satu dari mereka yang tidak beruntung yang menderita serangan SIM swap, maka Anda harus mengambil tindakan yang tercantum di bawah ini karena waktu adalah kuncinya di sini:

- Pertama, hubungi operator Anda dan dapatkan SIM baru dari nomor telepon Anda atau aktifkan nomor telepon Anda di SIM Anda yang sekarang sehingga nomor telepon Anda dinonaktifkan pada SIM yang dimiliki oleh peretas.

- Hubungi lembaga keuangan (bank, penerbit kartu kredit, dll.) dan memblokir atau membalikkan transaksi apa pun. Banyak lembaga keuangan menambahkan penundaan waktu untuk transaksi yang tidak biasa atau mencurigakan, dan jika Anda menghubungi lembaga tersebut tepat waktu, Anda mungkin dapat membalikkan transaksi tersebut oleh penipu. Jika ada transaksi yang tidak Anda lakukan, laporkan ke lembaga keuangan Anda. Ingatlah bahwa kemungkinan pemulihan kerugian finansial sangat kecil karena penipu mentransfer dana ke rekening di negara lain.

- Setel ulang kata sandi/PIN untuk akun dan layanan online apa pun. Jika memungkinkan, alihkan nomor telepon akun atau layanan pilihan ke nomor telepon lain. Juga, jika memungkinkan, alihkan email utama akun media sosial Anda ke alamat email lain.

- Jika Anda SSN (atau tanda pengenal lain yang dikeluarkan pemerintah) juga dicuri dan digunakan oleh scammers, segera kontak itu Administrasi Jaminan Sosial (atau otoritas yang mengeluarkan ID).

- Beberapa peretas mungkin mencoba menghubungi Anda, dan kontak itu akan sangat menggoda karena mereka memiliki informasi sensitif Anda, tetapi jangan tertipu karena Anda akan diperas atau tanpa sadar menjadi bagian dari aktivitas peretasan yang lebih besar. Jangan terlibat dengan para peretas tapi bawa itu ke pemberitahuan lembaga penegak hukum.

- Laporan serangan pertukaran SIM dan kerugian yang diderita melalui lembaga penegak hukum negara Anda.

Langkah-Langkah untuk Mencegah Serangan Tukar SIM

Ada pepatah yang mengatakan bahwa mencegah lebih baik daripada mengobati, dan ada beberapa langkah yang dapat Anda ambil untuk meminimalkan kemungkinan serangan SIM swap. Tetapi pencegahan bukanlah tanggung jawab satu entitas, yaitu, pemerintah , operator telekomunikasi , lembaga keuangan , dan pelanggan telepon seluler .

Semua harus bertindak di domain masing-masing untuk mengekang teknik penipuan ini, karena ketidaktahuan akan semua ini dapat menyebabkan serangan pertukaran SIM yang berhasil. Hal yang perlu diingat adalah bahwa jika seseorang diserang sekali, maka ada kemungkinan lebih banyak serangan berikutnya (mungkin otomatis) jika dia tidak mengambil tindakan untuk mencegah serangan.

negara harus mengikat operator telekomunikasi ke menerbitkan kembali SIM dengan verifikasi yang tepat, dan jika ada serangan pertukaran SIM, negara POLISI harus bertindak maksimal untuk tangkap penjahatnya terlibat. Jika tidak, serangan pertukaran SIM yang berhasil akan menjadi penguat moral bagi penjahat lainnya .

Banyak negara membuat undang-undang dan tindakan untuk melawan teknik penipuan ini (FCC sudah membuat aturan dalam hal ini). Operator telekomunikasi harus membuat prosedur untuk melindungi pelanggan mereka dari serangan gesek SIM. Operator harus memastikan bahwa karyawan tidak jatuh untuk suap ditawarkan oleh penipu.

Terkait hal ini, T-Mobile telah membuat beberapa protokol yang harus diikuti oleh karyawannya sebelum SIM dapat diubah, seperti persetujuan dari dua karyawan T-Mobile, yang sebelumnya terikat pada persetujuan satu manajer; meskipun tidak sangat mudah, ini adalah langkah ke arah yang benar.

Bank dapat menggunakan API oleh regulator negara untuk memeriksa jika ada pertukaran SIM baru-baru ini, dan jika demikian, seharusnya batasi klien online akses untuk jangka waktu tertentu atau klien secara fisik mengotorisasi swap. Juga, menggunakan otentikasi perangkat keras oleh Bank harus menjadi suatu keharusan untuk menghindari peretasan akun klien.

Sebagai pelanggan , kamu boleh mengadopsi teknik berikut: untuk melindungi diri Anda dari serangan SIM swap atau serangan berulang (jika sudah menjadi korban). Tujuan dasar dari teknik ini adalah untuk memutus lingkaran setan yang mungkin dihadapi korban jika dia diserang dengan menggunakan metode pertukaran SIM.

Periksa Peraturan Negara Anda

Langkah pertama untuk melawan serangan pertukaran SIM adalah memeriksa peraturan negara Anda dan melihat bagaimana operator telekomunikasi Anda mengikuti peraturan negara tersebut.

Periksa Prosedur Operator Anda untuk Mengeluarkan SIM

Cobalah untuk memahami dengan benar prosedur operator seluler Anda untuk mengeluarkan SIM, dan jika ia menawarkan semua jenis portal manajemen akun untuk mengelola SIM Anda atau mengunci nomor telepon Anda ke SIM tertentu, jika demikian, maka Anda dapat menggunakannya untuk melindungi diri Anda sendiri.

Jika operator Anda sedikit buruk dalam prosedurnya, Anda dapat memindahkan nomor Anda ke operator yang lebih aman (jika memungkinkan). Bahkan beberapa operator menyediakan kode khusus yang dapat Anda panggil dari ponsel Anda untuk melaporkan insiden pertukaran SIM.

Beberapa operator mungkin memfasilitasi dengan fitur panggilan balik. Dengan fitur panggilan balik, setiap kali operator jaringan seluler dihubungi untuk penerbitan kembali kartu SIM dari kemungkinan korban, operator dapat menghubungi kemungkinan korban di nomor telepon yang diberikan oleh individu tersebut saat mengatur fitur panggilan balik dan memastikan bahwa jika dia secara sah meminta penerbitan ulang SIM.

Jika tidak, operator tidak akan mengeluarkan SIM baru, dan serangan akan gagal. Jadi, jika operator seluler Anda memiliki fitur panggilan balik, gunakan itu untuk melindungi diri Anda dari serangan pertukaran SIM.

Beberapa operator memiliki waktu tunda (sekitar 72 jam) sebelum SIM klien ditukar. Periksa apakah operator Anda memiliki fasilitas tersebut. Jika demikian, aktifkan di nomor telepon Anda sehingga Anda mungkin memiliki jendela waktu sebelum scammer berhasil dengan niat buruknya.

Periksa Prosedur Keuangan atau Perbankan Anda

Beberapa bank (atau lembaga keuangan) menerapkan teknik untuk melindungi pelanggan mereka dari penipuan keuangan dengan menggunakan serangan swap SIM. Salah satu teknik tersebut adalah dengan menggunakan API regulator negara untuk memeriksa apakah klien baru saja menukar SIM-nya sebelum melakukan transaksi.

Jika demikian, maka bank akan membatasi transaksi klien untuk waktu tertentu atau jika klien secara fisik memverifikasi swap SIM di cabang bank. Inggris, Australia, dan banyak negara Afrika (seperti Afrika Selatan, Kenya, Mozambik, dan Nigeria) telah menerapkan teknik tersebut. Jadi, periksa apa perlindungan bank Anda terhadap serangan SIM swap dan ikuti panduan dari bank untuk menghindari serangan SIM swap.

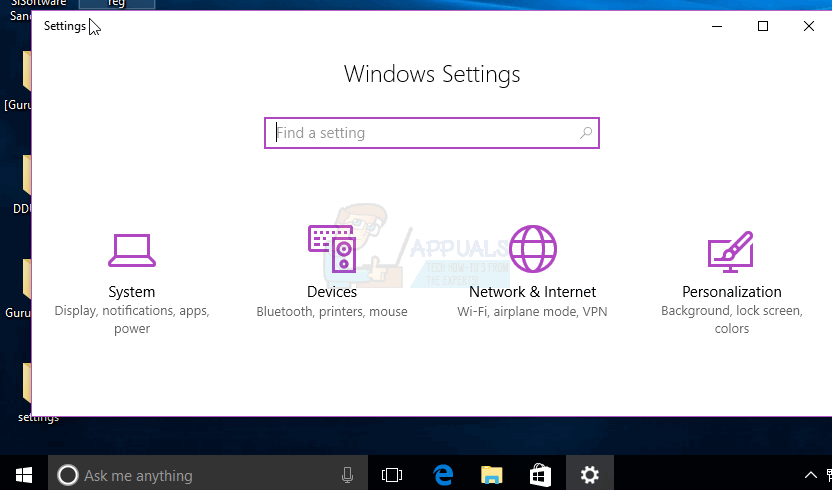

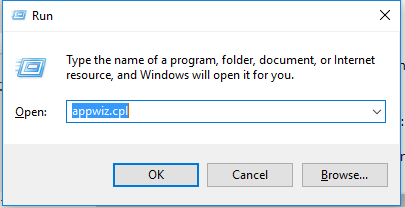

Setel PIN atau Kata Sandi di Portal Manajemen Akun SIM atau Operator Anda

Sesuai rekomendasi FTC, lebih baik bagi pelanggan jaringan seluler untuk mengatur PIN atau kata sandi di SIM-nya. Selain itu, untuk mencegah perubahan nomor telepon pelanggan tanpa persetujuan pelanggan, pelanggan harus mengunci nomor teleponnya di portal manajemen operator (jika tersedia). Jika operator Anda mendukung salah satu dari ini, pastikan untuk memanfaatkan fitur ini untuk menghindari kecelakaan di masa mendatang.

Hindari Berbagi Informasi Pribadi

Landasan serangan gesek SIM adalah informasi pribadi korban yang diperlukan oleh operator seluler untuk diterbitkan kembali atau memindahkan nomor telepon ke SIM baru. Jika informasi pribadi korban tidak tersedia bagi penyerang, maka kemungkinan penyerangan dengan menggunakan metode pertukaran SIM diminimalkan tetapi penyerang masih dapat membeli detail korban dari pasar online gelap, mengingat data korban adalah bagian dari data. melanggar.

Jadi, untuk mengambil keuntungan, pastikan untuk tidak pernah membagikan informasi pribadi Anda dengan orang-orang di telepon atau online (bahkan jika seseorang mengklaim itu penting). Teknik lain yang digunakan oleh penipu adalah menelepon korban dari nomor yang mirip dengan nomor telepon bantuan operator seluler (atau departemen pemerintah seperti departemen kesehatan) dan mencoba mengumpulkan informasi pribadi korban.

Jadi, jangan bagikan informasi pribadi Anda melalui telepon, bahkan dengan orang yang mengaku berasal dari saluran bantuan operator atau lembaga pemerintah.

Hindari Menggunakan Nomor Telepon yang Sama untuk Akun Sensitif

Praktik terbaik yang dapat digunakan adalah menggunakan nomor telepon yang berbeda untuk layanan yang berbeda (yang akan menjadi beban bagi sebagian orang) atau pendekatan lain yang dapat Anda gunakan adalah menggunakan satu nomor untuk akun media sosial dan kemudian nomor telepon lain untuk layanan lain (seperti email, bank, dll.).

Jauhi Mentalitas 'Saya Aman'

Ketika penipu menyerang nomor dengan menggunakan metode brute force, mereka menembak di alam liar tanpa mengetahui siapa targetnya, dan berpikir bahwa saya aman karena saya bukan individu kelas atas dapat merugikan Anda seluruh kehidupan digital Anda (Anda mungkin sekali lagi baca bagian Keparahan Serangan) dan dapat menyebabkan masalah lain juga.

Mungkin ada sebagian orang yang mungkin berpikir bahwa kita tidak punya apa-apa untuk disembunyikan, tapi itu hanya alasan lemah karena orang seperti itu tidak lupa menutup pintu rumah saat keluar rumah.

Gunakan Nomor Telepon Rumah, eSIM, atau Nomor Telepon Virtual

Kapan pun Anda diminta untuk menggunakan nomor telepon, selalu lebih baik menggunakan nomor telepon rumah karena akan melindungi Anda dari serangan pertukaran SIM. Juga, jika Anda diminta untuk membagikan nomor telepon Anda secara online, gunakan nomor telepon rumah.

Selain itu, di beberapa negara, eSIM dapat melindungi Anda dari serangan pertukaran SIM jika eSIM hanya diterbitkan setelah verifikasi fisik klien pada waralaba perusahaan. Jika Anda harus menggunakan nomor ponsel dan membagikannya secara online, gunakan nomor virtual seperti nomor Google Voice atau Google Fi.

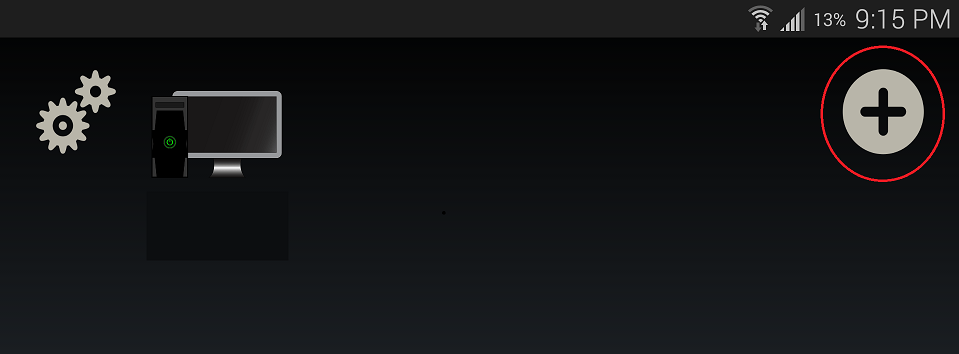

Gunakan Jenis Metode Verifikasi yang Berbeda

Banyak layanan menawarkan metode verifikasi selain SMS seperti Google menawarkan Google Authenticator untuk mendapatkan kode saat masuk ke Google atau kunci perangkat keras yang ditawarkan oleh YubiKey. Akan lebih baik menggunakan alternatif ini untuk menghasilkan kode login (sebagai pengganti SMS atau otorisasi berbasis panggilan), sehingga jika Anda kehilangan akses ke akun Anda, Anda mungkin masih dapat masuk menggunakan aplikasi autentikator.

Gunakan Pengelola Kata Sandi

Menggunakan kata sandi umum atau serupa di seluruh situs web adalah bahaya keamanan yang besar. Akan lebih baik menggunakan kata sandi yang kuat dan unik. Jika Anda terbiasa menggunakan kata sandi yang umum atau serupa, Anda dapat beralih ke pengelola kata sandi untuk menghindari bencana.

Jauhi Email atau Pesan Mencurigakan

Jika Anda menerima email atau pesan (bahkan dari yang dekat) yang terlihat mencurigakan, maka Anda tidak boleh membuka email/pesan tersebut atau mengklik tautan apa pun di email/pesan apa pun hingga Anda 100% yakin bahwa tautan tersebut aman karena scammers menggunakan hal yang mencurigakan email atau pesan, atau tautan di dalamnya untuk mengumpulkan informasi tentang kemungkinan korban dan kemudian melakukan serangan pertukaran SIM.

Juga, jangan pernah mengunduh lampiran di sistem/perangkat Anda sampai Anda sepenuhnya yakin bahwa lampiran itu sah. Scammers sebagian besar menggunakan ini sambil menjaga minat Anda (dari akun media sosial Anda) dalam pandangan mereka, jadi jangan tertipu.

Gunakan Kartu Kredit/Debit Sekali Pakai

Anda dapat menggunakan layanan online (mis., Privasi atau Blur) untuk mendapatkan kartu kredit/debit sekali pakai atau kartu kredit/debit yang dapat diisi ulang untuk menghindari penggunaan kartu kredit/debit tunggal asli Anda secara online untuk menghindari kerusakan yang mungkin terjadi jika kartu kredit asli Anda info dicuri oleh scammers dengan menggunakan serangan SIM swap.

Gunakan Otorisasi Kunci Bio-metrik atau Perangkat Keras

Semakin banyak layanan yang beralih ke otorisasi biometrik. Jika akun atau layanan Anda mendukung otorisasi biometrik, akan lebih baik untuk beralih ke layanan tersebut untuk menghindari pertukaran SIM atau upaya peretasan. Jika Anda tidak nyaman menggunakan biometrik, Anda dapat mengadopsi otorisasi kunci perangkat keras (seperti YubiKey).

Gunakan Otorisasi Biometrik

Gunakan Alat Keamanan Terbaru di Perangkat Anda

Web tidak aman, dan seseorang harus menggunakan alat keamanan (seperti antivirus, firewall, pemblokir iklan atau pop-up, dll.) untuk menjaga keamanan data dan informasinya, terutama dari serangan phishing untuk mengumpulkan informasi yang diperlukan untuk melanjutkan serangan pertukaran SIM. Waspadalah terhadap pop-up browser tersebut atau gunakan pemblokir iklan/pop-up.

Jangan Pernah Membagikan OTP, Kode 2FA, atau Melakukan Tindakan yang Tidak Anda Pahami.

Scammers akan mencoba menggunakan teknik yang berbeda untuk memikat calon korban. Mereka mencoba mendapatkan kode OTP dan 2FA dari Anda untuk mendapatkan informasi pribadi Anda. Juga, jika seseorang meminta Anda untuk menekan tombol angka tertentu atau melakukan tindakan pada ponsel Anda, jangan lakukan itu karena Anda mungkin mengizinkan permintaan pertukaran SIM karena banyak operator mengharuskan Anda menekan tombol tertentu (seperti 1 di India) untuk mengotorisasi operasi pertukaran SIM.

Jadi begitulah, para pembaca yang budiman; kami telah mencoba yang terbaik untuk membahas topik ini dan berharap Anda semua akan aman dari serangan pertukaran SIM.