Ketentuan Informasi dan Keamanan Dahua. IFSEC Global

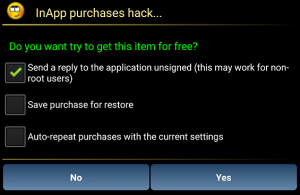

Ketika orang-orang beralih dari penjaga rumah fisik, petugas keamanan, dan hewan penjaga ke kamera keamanan CCTV (CCTV) perekaman video digital (DVR), peretas telah menemukan kerentanan dalam teknologi lama yang memungkinkan pelanggaran akses ke akun perangkat pengawasan rumah yang terpasang. yang dapat membahayakan pemiliknya. Dahua adalah perusahaan teknologi keamanan dan pengawasan terkemuka yang menyediakan solusi aman terkini untuk menggantikan modul usang yang memanfaatkan koneksi dan kabel yang sudah ada sebelumnya. Namun, tampaknya ada kerentanan yang telah diketahui sejak 2013 di perangkat DVR pencitraan keamanan Dahua, di mana pembaruan dikirim untuk peningkatan keamanan, tetapi karena banyak pengguna belum memanfaatkan peningkatan gratis, ribuan perangkat telah memiliki kredensial akses mereka dicuri dan sekarang diberi label merah berisiko.

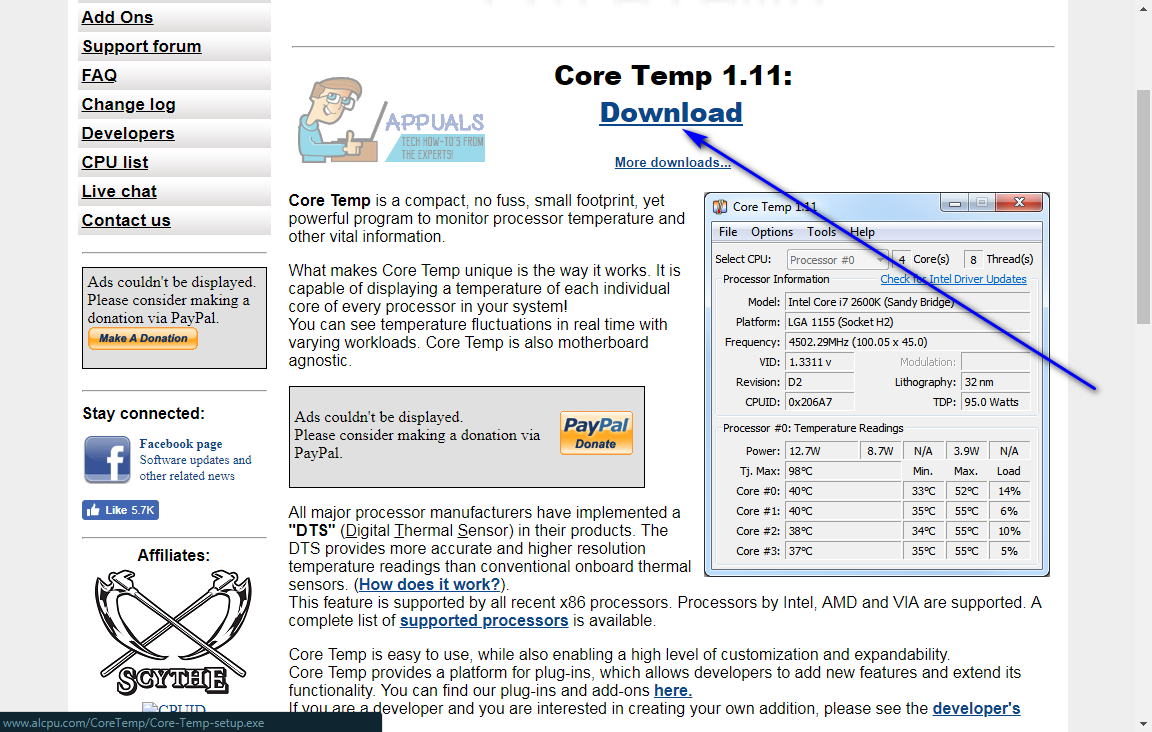

Eksploitasi itu diteliti dan ditulis secara mendalam sebelum disajikan kepada publik. Itu melaporkan CVE-2013-6117, ditemukan dan dirinci oleh Jake Reynolds menjelaskan bahwa eksploitasi dimulai dengan peretas memulai protokol kontrol transmisi dengan perangkat Dahua pada port 37777 untuk muatan. Untuk permintaan ini, perangkat kemudian secara otomatis mengirimkan kredensial sistem nama domain dinamisnya yang kemudian dapat digunakan oleh peretas untuk mengakses perangkat dari jarak jauh, merusak konten yang disimpan, serta memanipulasi konfigurasinya. Sejak kerentanan dilaporkan, permintaan pembaruan dikirim tetapi karena banyak pengguna memilih untuk melepaskan peningkatan, kredensial mereka telah dicuri dan sekarang tersedia di ZoomEye, mesin pencari yang menyimpan catatan informasi yang diperoleh dari berbagai perangkat dan situs web online.

ZoomEye Cyberspace Search Engine. ICS ZoomEye

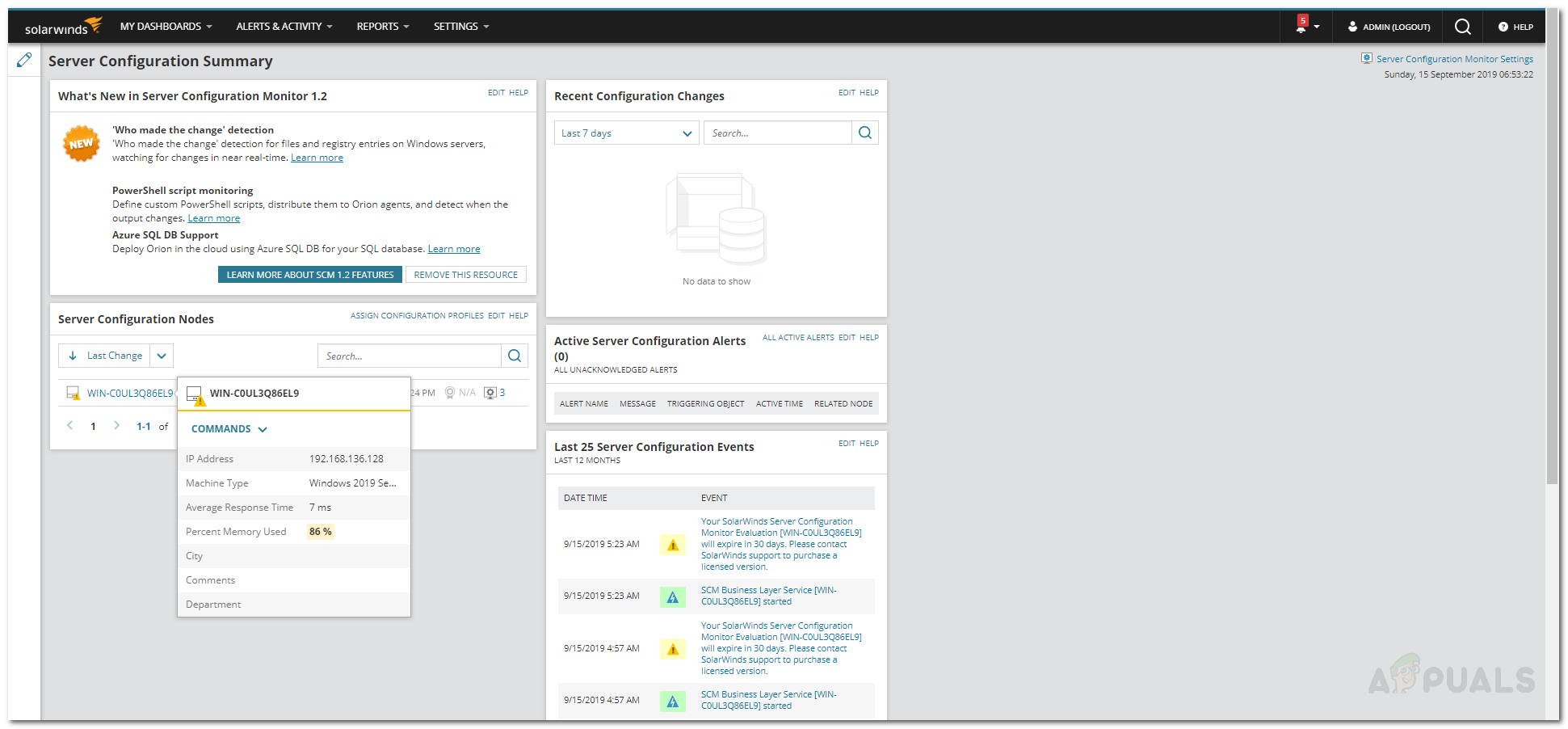

Perangkat Dahua DVR beroperasi melalui port TCP 37777 yang melaluinya mereka menggunakan protokol biner sederhana untuk mengakses sistem kamera DVR dari lokasi jaringan jarak jauh. Dalam proses ini, autentikasi kredensial tidak diperlukan, seperti yang diharapkan dengan prosedur biner satu kali. Ini adalah koneksi langsung ke port perangkat dan memungkinkan akses ke aliran rekaman saat ini serta rekaman rekaman sebelumnya yang dapat dikelola dan dihapus dari jarak jauh. ActiveX, PSS, iDMSS dan sejenisnya memungkinkan peretas untuk melewati halaman masuk minimum yang disediakan juga, yang kemudian memungkinkan peretas untuk mengirimkan permintaan tidak sah yang dapat melakukan segalanya mulai dari menghapus DVR hingga mengubah kredensial akses. Dalam skenario lain, seorang peretas dapat mengakses port TCP 37777 untuk mengukur firmware dan nomor seri DVR yang digunakan. Memanfaatkan protokol biner satu kali berikut ini, ia dapat memperoleh informasi email, DDNS, dan FTP yang disimpan di perangkat. Informasi ini dapat digunakan untuk mengikuti halaman login portal web akses jarak jauh DVR dan kemudian peretas dapat mengakses aliran dan rekaman yang menarik. Ini terjadi jika peretas tidak mengakali proses dan melewati halaman login sepenuhnya seperti yang disebutkan sebelumnya.

Halaman Login Web Jarak Jauh. Keamanan Kedalaman

Melihat catatan ZoomEye, jelas terlihat bahwa kerentanan ini telah dieksploitasi untuk mengakses ratusan ribu DVR dan mengambil kredensial aksesnya untuk melihat dari jarak jauh melalui portal web produk. Log ribuan kata sandi disimpan dalam akses biasa di ZoomEye dan pencarian sederhana dari kata sandi atau nama pengguna dapat menghasilkan jumlah klik yang luar biasa. Menelusuri melalui data yang dikumpulkan, tidak nyaman untuk melihat bahwa sekitar 14.000 orang memilih untuk menyimpan sandi mereka sebagai 'sandi', tetapi itu bukanlah masalah langsung dengan kerentanan ini. Dahua memang merilis pembaruan yang menambahkan tingkat keamanan lebih lanjut untuk mencegah akses tidak sah dari rekaman kamera tetapi meskipun demikian, akses jarak jauh membuat keseluruhan proses sedikit mencurigakan karena tidak ada batasan waktu dan tempat untuk akses dan juga pemiliknya. dapat memanfaatkan kameranya dari jauh, peretas yang berhasil mencuri kredensial login juga bisa. Seperti yang sudah dijelaskan di atas, mencuri itu tidak terlalu sulit dilakukan ketika semua perangkat Dahua beroperasi pada port dan koneksi yang seragam.