Pembayaran Afrika

Banyak yang telah keluar dari konferensi Black Hat USA 2018 di Las Vegas selama beberapa hari terakhir ini. Satu perhatian kritis yang menuntut penemuan tersebut adalah berita yang datang dari peneliti Positive Technologies, Leigh-Anne Galloway dan Tim Yunusov yang telah maju untuk menjelaskan tentang meningkatnya serangan metode pembayaran berbiaya rendah.

Menurut kedua peneliti tersebut, peretas telah menemukan cara untuk mencuri informasi kartu kredit atau memanipulasi jumlah transaksi untuk mencuri dana dari pengguna. Mereka telah berhasil mengembangkan pembaca kartu untuk kartu pembayaran seluler murah untuk menjalankan taktik ini. Karena orang-orang semakin mengadopsi metode pembayaran yang baru dan sederhana ini, mereka berjalan sebagai target utama peretas yang telah menguasai pencurian melalui saluran ini.

Kedua peneliti tersebut secara khusus menjelaskan bahwa kerentanan keamanan dalam pembaca metode pembayaran ini dapat memungkinkan seseorang untuk memanipulasi apa yang ditampilkan pelanggan di layar pembayaran. Ini dapat memungkinkan peretas untuk memanipulasi jumlah transaksi yang sebenarnya atau memungkinkan mesin untuk menampilkan bahwa pembayaran tidak berhasil untuk pertama kalinya, mendorong pembayaran kedua yang dapat dicuri. Kedua peneliti tersebut mendukung klaim ini dengan mempelajari kelemahan keamanan pada pembaca untuk empat perusahaan titik penjualan terkemuka di Amerika Serikat dan Eropa: Square, PayPal, SumUp, dan iZettle.

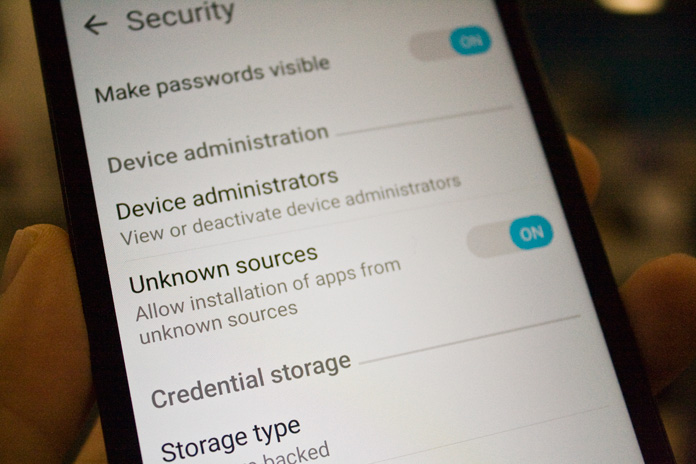

Jika pedagang tidak berjalan dengan niat jahat dengan cara ini, kerentanan lain yang ditemukan di pembaca dapat memungkinkan penyerang jarak jauh untuk mencuri uang juga. Galloway dan Yunusov menemukan bahwa cara pembaca menggunakan Bluetooth untuk berpasangan bukanlah metode yang aman karena tidak ada pemberitahuan koneksi atau entri / pengambilan kata sandi yang terkait dengannya. Ini berarti bahwa penyerang acak dalam jangkauan dapat mengatur untuk mencegat komunikasi koneksi Bluetooth yang dikelola perangkat dengan aplikasi seluler dan server pembayaran untuk mengubah jumlah transaksi.

Penting untuk dicatat bahwa kedua peneliti telah menjelaskan bahwa eksploitasi jarak jauh dari kerentanan ini belum dilakukan dan meskipun terdapat kerentanan yang sangat besar, eksploitasi belum mendapatkan momentum secara umum. Perusahaan yang bertanggung jawab atas metode pembayaran ini telah diberi tahu pada bulan April dan tampaknya dari keempatnya, perusahaannya Square telah mengambil pemberitahuan cepat dan memutuskan untuk menghentikan dukungan untuk Miura M010 Reader yang rentan.

Para peneliti memperingatkan pengguna yang memilih kartu murah ini untuk pembayaran bahwa mereka mungkin bukan taruhan yang aman. Mereka menyarankan agar pengguna menggunakan chip dan pin, chip dan tanda tangan, atau metode nirkontak alih-alih gesekan strip magnetik. Selain itu, pengguna di bagian akhir penjualan harus berinvestasi dalam teknologi yang lebih baik dan lebih aman untuk memastikan keandalan dan keamanan bisnis mereka.