Server WebLogic Oracle Fusion Middleware. eSolution

Itu Pembaruan Patch Kritis Oracle dirilis bulan ini untuk mengurangi beberapa kerentanan keamanan, tetapi mereka yang belum memperbarui sistem mereka dengan pembaruan kritis ini sepenuhnya diserang oleh peretas yang dengan sengaja menargetkan semua sistem yang tidak diperbarui tersebut. Kerentanan yang dapat dieksploitasi dari jarak jauh diberi label CVE-2018-2893 dalam komponen inti WLS adalah pusat dari apa yang para peretas eksploitasi di Oracle WebLogic Fusion Middleware. Versi yang terpengaruh mencakup 10.3.6.0, 12.1.3.0, 12.2.1.2, dan 12.2.1.3. Kerentanan telah dinilai 9.8 di CVSS 3.0 skala yang menunjukkan kekritisan dan risiko eksploitasi yang paling tinggi.

Kerentanan dipelajari secara kolektif oleh lima entitas sebelum dianalisis oleh pengembang di Oracle. Kelima peneliti tersebut adalah 0c0c0f, Badcode of Diketahui 404 Team, Liao Xinxi dari NSFOCUS Security Team, Lilei dari Venustech ADLab, dan Xu Yuanzhen dari Alibaba Cloud Security Team. Para peneliti melaporkan bahwa kerentanan ini memungkinkan penyerang jahat yang tidak berkepentingan mendapatkan akses ke jaringan melalui protokol T3 tanpa memerlukan kata sandi. Hal ini pada gilirannya membahayakan keamanan Server WebLogic Oracle sepenuhnya. Menembus lebih jauh, seorang peretas dapat memperoleh kendali penuh atas server, mengintegrasikan malware, mencuri informasi, dan menyusupi jaringan melalui rute ini.

Beberapa bukti konsep berasal dari kerentanan ini dan banyak yang dihapus dari internet karena mereka menghasut dan mengilhami upaya peretas untuk mengeksploitasi kerentanan dalam kenyataannya. Eksploitasi seperti itu pertama hanya beberapa hari yang lalu pada tanggal 21stbulan Juli. Sejak itu, banyak pengguna membagikan bukti konsep secara online untuk menyebarkan kesadaran tetapi itu hanya menyebar ke lebih banyak peretas jahat yang telah menyesuaikannya untuk melakukan upaya eksploitasi mereka sendiri. Jumlah eksploitasi yang diamati terus meningkat selama beberapa hari terakhir. Dua kelompok tertentu ditemukan untuk mengeksploitasi kerentanan ini dalam skala besar dan otomatis oleh peneliti keamanan di ISC TANPA dan Qihoo 360 Netlab . Kedua kelompok ini sedang dipelajari dan serangan mereka diatasi sebaik mungkin.

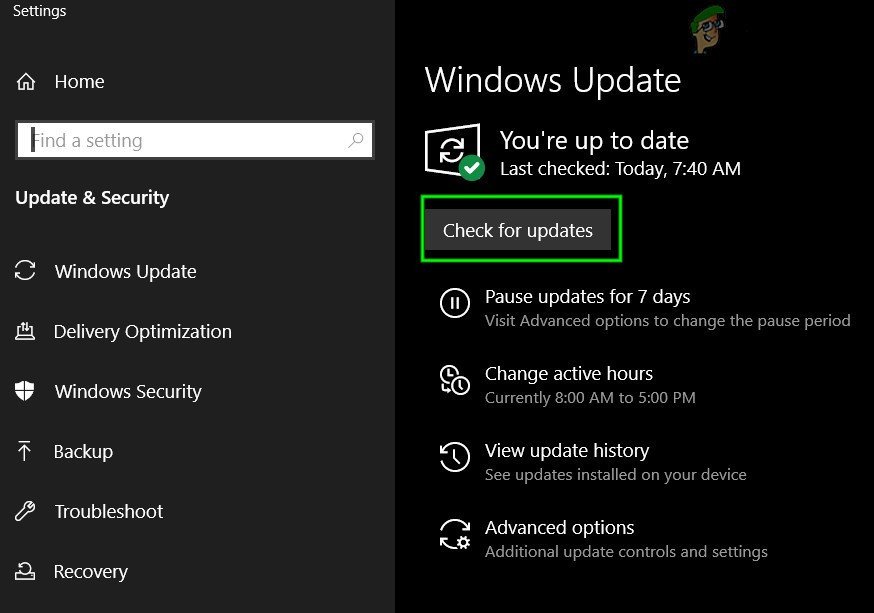

Pengembang di Oracle mendesak administrator server untuk menerapkan pembaruan tambalan terbaru, terutama tambalan khusus yang relevan dengan kerentanan CVE-2018-2893 karena tampaknya tidak ada cara lain untuk mengurangi serangan parah ini selain menambal kelemahan keamanan melalui pembaruan.