Oracle VirtualBox

Kerentanan zero-day di VirtualBox diungkapkan secara publik oleh peneliti kerentanan independen dan mengeksploitasi pengembang Sergey Zelenyuk. VirtualBox adalah perangkat lunak virtualisasi open source terkenal yang telah dikembangkan oleh Oracle. Kerentanan yang baru ditemukan ini memungkinkan program jahat untuk keluar dari mesin virtual dan kemudian mengeksekusi kode pada OS mesin host.

Detail Teknis

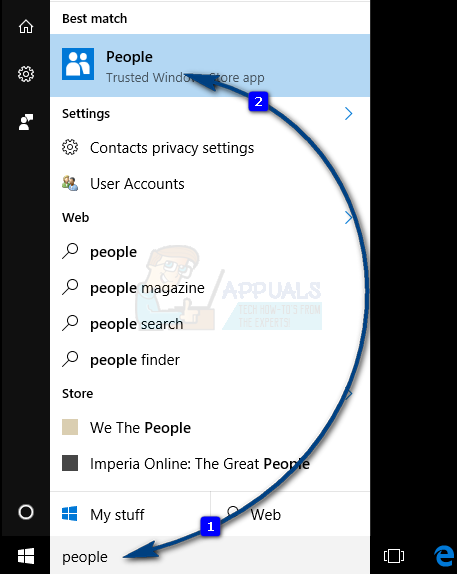

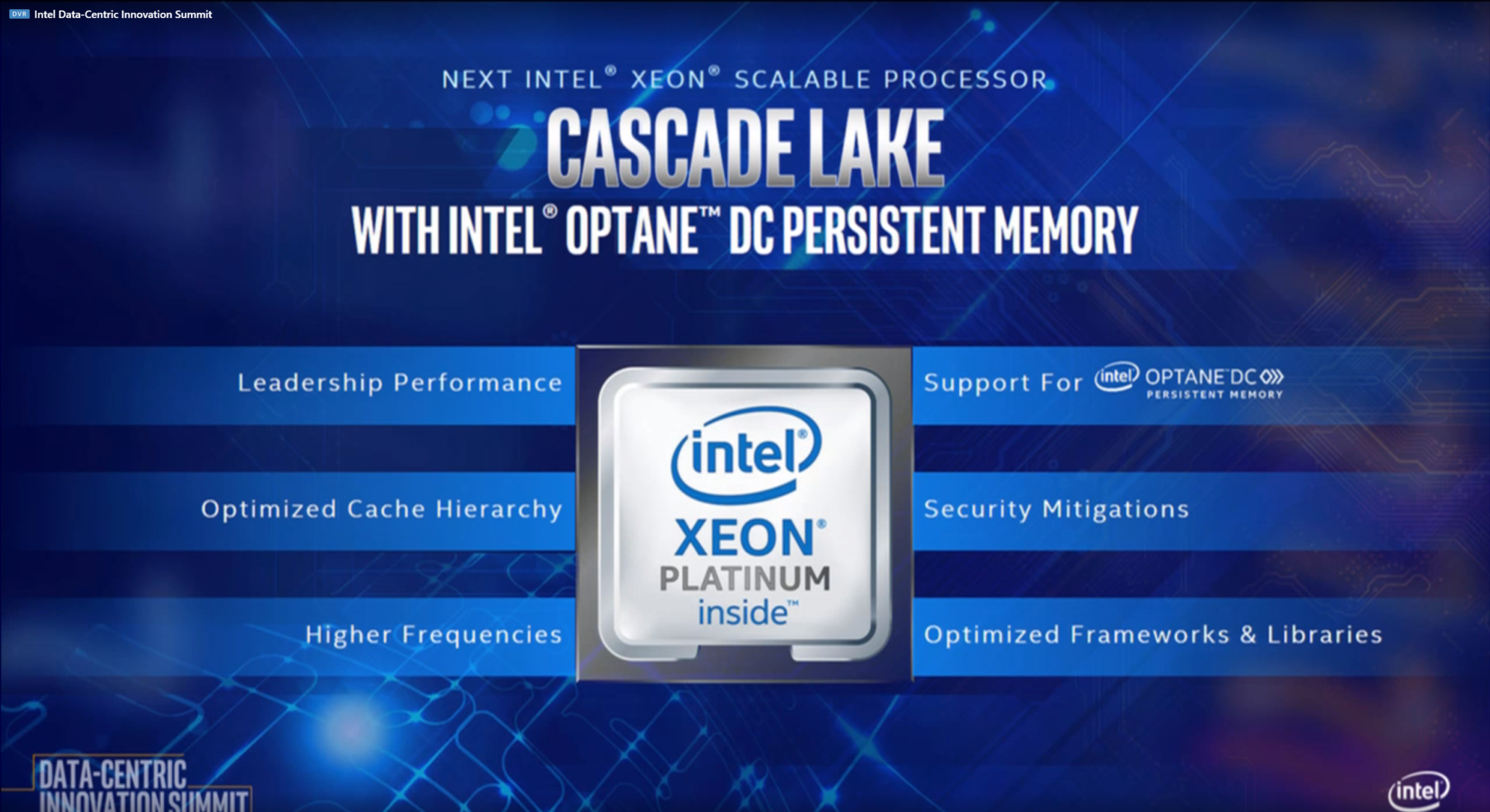

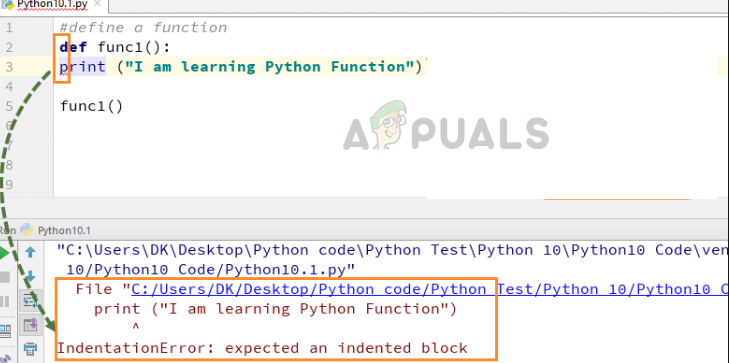

Kerentanan ini cenderung terjadi karena masalah kerusakan memori dan berdampak pada kartu jaringan Desktop Intel PRO / 1000 MT (E1000) ketika NAT (Network Address Translation) adalah mode jaringan yang ditetapkan.

Masalahnya cenderung tidak tergantung pada jenis OS yang digunakan oleh host dan mesin virtual karena berada dalam basis kode bersama.

Menurut penjelasan teknis dari kerentanan ini dijelaskan di GitHub, kerentanan memengaruhi semua versi VirtualBox saat ini dan ada pada konfigurasi default Virtual Machine (VM). Kerentanan memungkinkan program jahat atau penyerang dengan hak administrator atau root di OS tamu untuk mengeksekusi dan melepaskan kode arbitrer di lapisan aplikasi sistem operasi host. Ini digunakan untuk menjalankan kode dari sebagian besar program pengguna dengan hak istimewa paling sedikit. Zelenyuk berkata, 'E1000 memiliki kerentanan yang memungkinkan penyerang dengan hak akses root / administrator di tamu untuk melarikan diri ke cincin host 3. Kemudian penyerang dapat menggunakan teknik yang ada untuk meningkatkan hak istimewa untuk menelepon 0 melalui / dev / vboxdrv.' Video demonstrasi penyerangan terhadap Vimeo juga telah dirilis.

Solusi yang Mungkin

Belum ada patch keamanan yang tersedia untuk kerentanan ini. Menurut Zelenyuk, exploitnya benar-benar dapat diandalkan yang ia simpulkan setelah mengujinya di Ubuntu versi 16.04 dan tamu 18.04 × 86-46. Namun, dia juga berpikir bahwa eksploit ini juga berfungsi pada platform Windows.

Meski exploit yang diberikannya cukup sulit untuk dieksekusi, namun penjelasan yang diberikan olehnya berikut ini dapat membantu mereka yang mungkin ingin membuatnya berhasil:

“Eksploitasi adalah modul kernel Linux (LKM) untuk dimuat di OS tamu. Kasus Windows akan membutuhkan driver yang berbeda dari LKM hanya dengan pembungkus inisialisasi dan panggilan API kernel.

Hak istimewa yang lebih tinggi diperlukan untuk memuat driver di kedua OS. Itu umum dan tidak dianggap sebagai hambatan yang tidak dapat diatasi. Lihatlah kontes Pwn2Own di mana peneliti menggunakan rantai eksploitasi: browser membuka situs web berbahaya di OS tamu dieksploitasi, pelarian kotak pasir browser dibuat untuk mendapatkan akses ring 3 penuh, kerentanan sistem operasi dieksploitasi untuk membuka jalan ke ring 0 dari di mana ada apa pun yang Anda butuhkan untuk menyerang hypervisor dari OS tamu. Kerentanan hypervisor yang paling kuat adalah kerentanan yang dapat dieksploitasi dari cincin tamu 3. Di VirtualBox juga terdapat kode yang dapat dijangkau tanpa hak akses root tamu, dan sebagian besar belum diaudit.

Eksploitasi ini 100% dapat diandalkan. Artinya, ini selalu berfungsi atau tidak pernah karena biner yang tidak cocok atau alasan lain yang lebih halus yang tidak saya perhitungkan. Ini berfungsi setidaknya di Ubuntu 16.04 dan 18.04 x86_64 tamu dengan konfigurasi default. '

Zelenyuk memutuskan untuk mengumumkan penemuan terbaru tentang kerentanan ini karena dia “tidak setuju dengan keadaan infosec kontemporer, terutama penelitian keamanan dan bug bounty,” yang dia hadapi tahun lalu ketika dia bertanggung jawab melaporkan cacat di VirtualBox kepada Peramal. Dia juga mengungkapkan ketidaksenangannya dengan cara proses pelepasan kerentanan dipasarkan dan cara mereka disorot oleh peneliti keamanan dalam konferensi setiap tahun.

Meskipun belum ada patch keamanan yang tersedia untuk kerentanan ini, pengguna dapat melindungi diri dari kerentanan ini dengan mengubah kartu jaringan mereka dari mesin virtual ke Jaringan Paravirtualisasi atau PCnet.