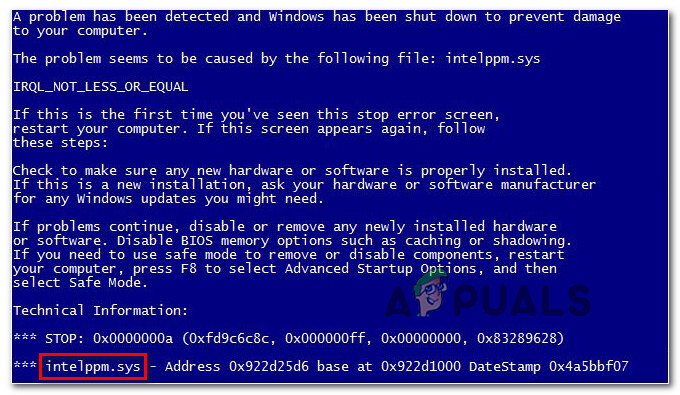

Setelah penemuan kerentanan kelas Spectre and Meltdown, prosesor Intel kelima yang memengaruhi kerentanan telah ditemukan oleh Giorgi Maisuradze, Profesor Dr. Christian Rossow, dan tim peneliti mereka di CISPA Helmholtz Center di Jerman. Kerentanan diamati untuk memungkinkan peretas melewati otorisasi untuk membaca data, dan dinilai bahwa kerentanan ada setidaknya di semua prosesor Intel dalam dekade terakhir. Meskipun kerentanan tersebut baru dipelajari di prosesor Intel, namun kerentanan tersebut diharapkan juga ada di prosesor ARM dan AMD, dengan fakta bahwa peretas yang mengeksploitasi kerentanan ini di CPU Intel dapat menyesuaikan eksploitasi mereka untuk menyerang prosesor lain. baik.

Menurut Dr. Rossow, “Celah keamanan disebabkan oleh CPU yang memprediksi apa yang disebut alamat pengembalian untuk pengoptimalan runtime. Jika penyerang dapat memanipulasi prediksi ini, dia mendapatkan kendali atas kode program yang dieksekusi secara spekulatif. Itu dapat membaca data melalui saluran samping yang seharusnya dilindungi dari akses. ” Serangan semacam itu dapat dilakukan dengan dua cara utama: yang pertama mensyaratkan bahwa skrip berbahaya di situs internet dapat mengakses kata sandi yang disimpan dan yang kedua mengambil langkah lebih jauh dengan memungkinkan peretas membaca data dengan cara yang sama untuk proses non-asli juga, menjangkau melampaui batas untuk mengakses susunan kata sandi yang lebih besar dari pengguna lain di sistem bersama. Para peneliti kertas putih Dalam hal ini menunjukkan bahwa buffer stack pengembalian yang bertanggung jawab untuk prediksi alamat pengembalian dapat digunakan untuk menyebabkan kesalahan prediksi. Meskipun perbaikan terbaru untuk mengurangi kerentanan kelas Spectre telah berhasil mengurangi serangan lintas proses berbasis RSB juga, kerentanan masih dapat dieksploitasi di lingkungan JIT untuk mendapatkan akses ke memori browser dan kode yang dikompilasi JIT dapat digunakan untuk membaca memori keluar batas ini dengan tingkat akurasi 80%.

Sama seperti serangan Spectre mengeksploitasi prosesor dengan memanipulasi alamat maju, kerentanan ini ada di alamat pengirim, oleh karena itu julukannya: serangan momok terbalik. Saat produsen teknologi bekerja untuk menjembatani empat celah keamanan yang sudah diketahui, browser tetap menjadi pintu gerbang bagi situs jahat untuk mengakses informasi dan memanipulasi prosesor dengan cara ini. Intel diberi tahu tentang kerentanan yang baru ditemukan ini pada bulan Mei dan diberi waktu 90 hari untuk membuat teknik mitigasi sendiri sebelum penemuan itu dirilis. Karena 90 hari telah berakhir, prosesor Intel terus berada dalam risiko kerentanan tersebut, tetapi yakinlah bahwa perusahaan sedang berusaha keras dengan harapan mencapai solusi permanen dan buku putih tersebut tetap berdiri hingga saat itu untuk menampilkan eksperimen menyeluruh dan analisis kerentanan baru ini.