Contoh PC tanpa fitur Bluetooth terintegrasi

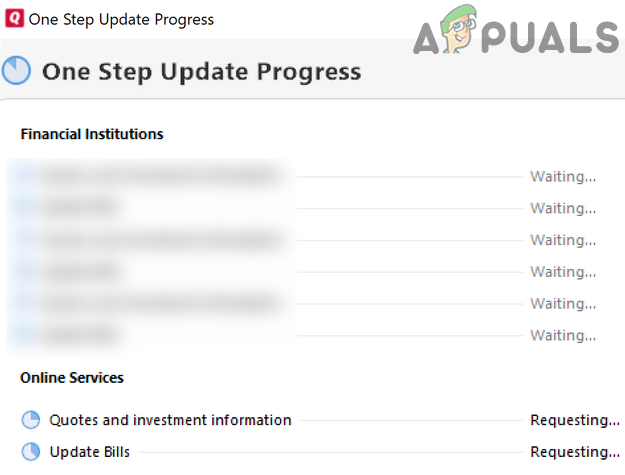

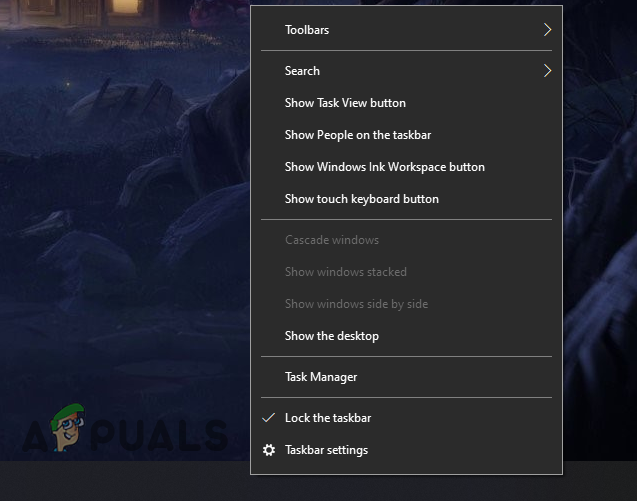

Menurut laporan dari theHackerNews Peneliti keamanan telah menemukan kerentanan baru dalam chip Bluetooth yang berpotensi menyebabkan jutaan pengguna terkena serangan jarak jauh. Kerentanan tersebut ditemukan oleh para peneliti di perusahaan keamanan Israel Armis dan sekarang dijuluki sebagai BleedingBit .

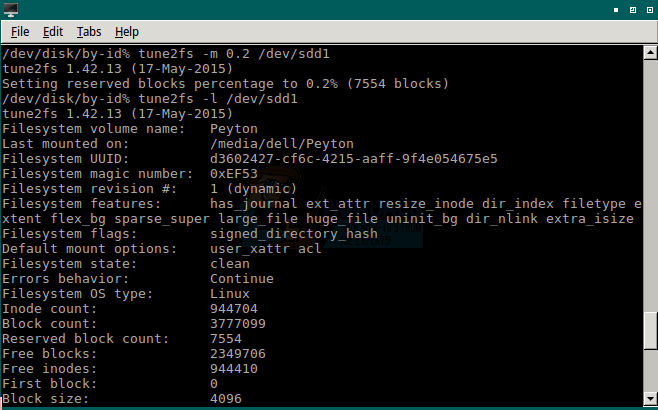

Kerentanan pertama telah diidentifikasi sebagai CVE-2018-16986 dan ada di chip TI CC2640 dan CC2650 . Kerentanan tersebut memengaruhi titik akses Wi-Fi Cisco dan Meraki serta memanfaatkan celah di chip Bluetooth. Kerentanan memungkinkan penyerang untuk membebani chip secara berlebihan yang menyebabkan kerusakan memori dan memungkinkan penyerang untuk menjalankan kode berbahaya pada perangkat yang terpengaruh.

Pertama, penyerang mengirimkan beberapa pesan siaran BLE jinak, yang disebut Paket Iklan, yang akan disimpan di memori chip BLE yang rentan di perangkat yang ditargetkan.

Selanjutnya, penyerang mengirimkan paket overflow, yang merupakan paket periklanan standar dengan perubahan halus - bit tertentu di headernya AKTIF, bukan dimatikan. Bit ini menyebabkan chip mengalokasikan informasi dari paket ruang yang jauh lebih besar dari yang sebenarnya dibutuhkan, memicu luapan memori kritis dalam prosesnya.

Kerentanan kedua telah diidentifikasi sebagai CVE-2018-7080, berada di CC2642R2, CC2640R2, CC2640, CC2650, CC2540, dan CC2541 TI, dan memengaruhi titik akses Wi-Fi Aruba Seri 300. Kerentanan ini akan memungkinkan peretas mengirimkan perangkat berbahaya. perbarui tanpa pengguna menyadarinya.

Secara default, fitur OAD tidak secara otomatis dikonfigurasi untuk menangani pembaruan firmware yang aman. Ini memungkinkan mekanisme pembaruan sederhana dari firmware yang berjalan pada chip BLE melalui transaksi GATT.

Penyerang dapat menyambung ke chip BLE pada titik akses yang rentan dan mengunggah firmware berbahaya yang berisi kode penyerang itu sendiri, secara efektif memungkinkan sistem operasinya ditulis ulang sepenuhnya, sehingga mendapatkan kendali penuh atas itu.

Kabar baiknya adalah semua kerentanan dilaporkan oleh Armis pada Juni 2018 kepada perusahaan yang bertanggung jawab dan telah diperbaiki sejak saat itu. Selain itu, baik Cisco dan Aruba mencatat bahwa perangkat mereka menonaktifkan Bluetooth secara default. Tidak ada vendor yang mengetahui siapa pun yang secara aktif mengeksploitasi salah satu kerentanan zero-day ini di alam liar.

Tag bluetooth Kerentanan Keamanan